Украина обвинила Россию в кибератаках

2 июля 2017 года

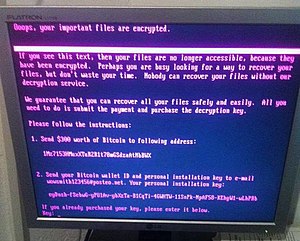

К хакерской атаке с применением вируса-вымогателя NotPetya (он же Petya.A, SortaPetya и Petna), начавшейся 27 июня 2017 года, причастны те же кибергруппировки, которые в декабре 2016 года атаковали финансовую систему, объекты транспорта и энергетики Украины, используя вредоносное ПО TeleBots и Blackenergy — это свидетельствует о причастности к недавним атакам российских спецслужб, заявили в Службе безопасности Украины (СБУ). Данные об участии хакерских группировок СБУ получила при «взаимодействии с международными антивирусными компаниями». Россия отрицает причастность к этим атакам, которые привели к нарушению работы крупных компаний и правительственных учреждений в более 60 странах мира.

По оценкам СБУ, заражение было спланировано и осуществлено заранее в несколько этапов. Несмотря на то, что атака имитирует деятельность вымогательского ПО, примитивность механизма получения средств подтверждает мнение, что целью атаки было не обогащение, указывается в пресс-релизе ведомства.

Ранее Служба безопасности Украины заявила об изъятии серверного оборудования, задействованного в кибератаках со стороны российских спецслужб. СБУ сообщила, что спецоперация по предотвращению распространения «вредоносного ПО со стороны спецслужб РФ» и пресечению деятельности расширенной международной сетевой инфраструктуры осуществлялась с 25 мая по 6 июня 2017 года.

По данным спецслужбы, данная инфраструктура использовалась для осуществления «целевых кибератак» (т. н. АРТ-атаки — Advanced Persistent Threat — «развитая устойчивая угроза»), а также инфицирования объектов критической инфраструктуры Украины вредоносным ПО.

СБУ привлекла к расследованию атак с использованием вредоносного ПО NotPetya (Petya.A) спецслужбы и агентства целого ряда стан. Согласно заявлению пресс-центра СБУ, для локализации и координации действий по поиску злоумышленников были задействованы ФБР США, Национальное агентство по борьбе с преступностью Великобритании, Европол, а также несколько крупных организаций, работающих в сфере информационной безопасности (ИБ).

СБУ назвала атаку, накрывшую Украину 27 июня, «актом кибертерроризма», и надеется на помощь зарубежных коллег в окончательном определении методов реализации кибератаки, ее источников, исполнителей, заказчиков и организаторов. По словам представителей спецслужбы, в настоящее время уже установлены механизмы распространения и активизации, а также алгоритмы работы вредоноса. Одним из векторов атаки стал сервер обновлений для бухгалтерского ПО M.E.Doc.

Директор Европола во вторник назвал взлом систем «очередной атакой с применением вредоносных программ». По его мнению, эта кибератака напоминает предыдущую атаку, когда использовалась вирусная программа WannaCry, однако на этот раз во время хакерской атаки был использован более сложный код, направленный на выявление и использование целого ряда уязвимостей систем. Хакерская атака WannaCry началась с волны активации вредоносного вируса в ряде больниц Великобритании, в результате чего была парализована работа больниц, машин скорой помощи, отменялись хирургические операции. Чтобы избавиться от вируса, жертвам программы-вредителя предлагалось заплатить выкуп. Через некоторое время специалистам удалось остановить действие хакерской программы, однако к этому времени около 300 человек уже заплатили требуемый выкуп.

Одновременно с расследованием специалисты ищут способ восстановления данных, зашифрованных NotPetya. Тем не менее, по мнению ИБ-экспертов, расшифровать информацию не представляется возможным, поскольку на самом деле NotPetya является не вымогательской программой, а инструментом для саботажа.

Вредоносное ПО Petya.A, за два дня зашифровавшее данные на тысячах компьютеров по всему миру, на самом деле не вымогательская программа, а кибероружие.

Как показал анализ, проведенный экспертами Лаборатории Касперского (ЛК) и Comae Technologies, вредонос представляет собой инструмент для уничтожения данных на жестком диске с целью саботажа работы предприятий и организаций.

«По всей видимости, это чистильщик, который притворяется вымогателем, — отметили в блоге эксперты „Лаборатории Касперского“ Антон Иванов и Орхан Мамедов. — Сбывается наихудший сценарий для жертв этой атаки. Даже если они заплатят выкуп, их данные уже не вернуть».

«Мотивы (этой) атаки могут быть более злонамеренными, — написал Гэвин О’Горман, эксперт американской антивирусной компании Symantec, в своём блоге. — Вероятно, целью этой атаки было не вымогательство, а нарушение работы большого количества украниских организаций».

Компьютерный вирус, с помощью которого была осуществлена атака, использует код Eternal Blue, разработанный АНБ для обнаружения слабых мест операционной системы Microsoft Windows. Этот код оказался в общем доступе после размещения его в Интернете группой, которая называет себя Shadowbrokers. В марте Microsoft выпустил «заплату», чтобы устранить существующую уязвимость системы.

Директор базирующейся в Лондоне консалтинговой компании NCC Group Тим Роулинс заявил, что вирусная атака продолжается, потому что люди вовремя не позаботились об установке обновлений с корректирующими файлами.

«Это повторение ситуации с атакой WannaCry, которая продемонстрировала, что люди не обращают должного внимания на то, на что нужно обращать внимание — установку „заплат“ на своих компьютерах», — сказал Роулинс «Голосу Америки».

По словам исследователей, NotPetya действует подобно вымогателю, однако не предоставляет никакой возможности восстановить файлы. Дело даже не в том, что немецкий почтовый сервис Posteo, которым пользовались киберпреступники, заблокировал их учетную запись, лишив жертв возможности связаться с операторами вымогателя.

NotPetya генерирует для каждого зараженного компьютера случайный идентификатор, где хранит данные о каждой инфицированной системе и ключ для дешифровки (вредонос не использует C&C-сервер). Как пояснил эксперт ЛК Антон Иванов, поскольку NotPetya генерирует случайные данные для каждого конкретного идентификатора, процесс дешифровки невозможен. То есть, даже если жертва заплатит требуемый выкуп, нет никаких шансов получить назад свои файлы. В связи с этим эксперты пришли к выводу, что главной целью операторов NotPetya была не финансовая выгода, а саботаж.

Злоумышленники хотели не обогатиться, а посеять хаос, уверены исследователи. За два дня заплатить выкуп согласились только 45 жертв NotPetya. Именно столько переводов было осуществлено на биткоин-кошелёк, указанный в уведомлении с требованием выкупа. В общей сложности киберпреступники «заработали» на NotPetya только 3,99 биткойна (порядка $10,3 тыс.). Эта сумма ничтожно мала по сравнению с $1 млн, который получили операторы вымогателя Erebus, заразившие всего одну компанию в Южной Корее.

Стоит отметить, NotPetya не удаляет данные с жесткого диска, но шифрует их без возможности восстановления, что равнозначно удалению. Согласно твиту автора оригинального вымогателя Petya, NotPetya — не его рук дело. Такое же заявление в свое время сделал разработчик AES-NI по поводу вымогателя XData. И NotPetya, и XData использовали один и тот же вектор атаки — обновления ПО для бухучета, используемого украинскими организациями. Возможно, за обоими вредоносами стоят одни и те же люди, желавшие внести хаос в работу украинских организаций.

Руководитель группы регионального развития департамента информационной безопасности компании Softline Михаил Лисневский пояснил некоторые технические особенности новой атаки:

|

| Продолжение: Плохой кролик атакует Россию и Украину, перебираясь в Европу |

| Предыдущая новость: Symantec назвал способ защиты от нового вируса-вымогателя Petya |

Источники

[править]| Эта статья содержит материалы из статьи «СБУ заявила о причастности спецслужб РФ к кибератакам на Украину», опубликованной на сайте SecurityLab.ru и распространяющейся на условиях лицензии Creative Commons Attribution 3.0 Unported (CC-BY 3.0 Unported). |

| Эта статья содержит материалы из статьи «Стало известно, кто поможет Украине найти организаторов атак NotPetya», опубликованной на сайте SecurityLab.ru и распространяющейся на условиях лицензии Creative Commons Attribution 3.0 Unported (CC-BY 3.0 Unported). |

| Эта статья содержит материалы из статьи «Эксперты: NotPetya – не вымогательское ПО, а кибероружие», опубликованной на сайте SecurityLab.ru и распространяющейся на условиях лицензии Creative Commons Attribution 3.0 Unported (CC-BY 3.0 Unported). |

Комментарии[править]

Если вы хотите сообщить о проблеме в статье (например, фактическая ошибка и т. д.), пожалуйста, используйте обычную страницу обсуждения.

Комментарии на этой странице могут не соответствовать политике нейтральной точки зрения, однако, пожалуйста, придерживайтесь темы и попытайтесь избежать брани, оскорбительных или подстрекательных комментариев. Попробуйте написать такие комментарии, которые заставят задуматься, будут проницательными или спорными. Цивилизованная дискуссия и вежливый спор делают страницу комментариев дружелюбным местом. Пожалуйста, подумайте об этом.

Несколько советов по оформлению реплик:

- Новые темы начинайте, пожалуйста, снизу.

- Используйте символ звёздочки «*» в начале строки для начала новой темы. Далее пишите свой текст.

- Для ответа в начале строки укажите на одну звёздочку больше, чем в предыдущей реплике.

- Пожалуйста, подписывайте все свои сообщения, используя четыре тильды (~~~~). При предварительном просмотре и сохранении они будут автоматически заменены на ваше имя и дату.

Обращаем ваше внимание, что комментарии не предназначены для размещения ссылок на внешние ресурсы не по теме статьи, которые могут быть удалены или скрыты любым участником. Тем не менее, на странице комментариев вы можете сообщить о статьях в СМИ, которые ссылаются на эту заметку, а также о её обсуждении на сторонних ресурсах.

- 2 июля 2017

- Новости 2017 года

- 2017

- 2 июля

- Июль 2017

- Материалы SecurityLab.ru

- Материалы VOA News

- Advanced persistent threat

- Blackenergy

- Comae Technologies

- Eternal Blue

- Erebus

- M.E.Doc

- Microsoft

- NCC Group

- NotPetya

- Petya

- Shadowbrokers

- Softline

- Symantec

- TeleBots

- WannaCry

- Windows

- XData

- Агентство национальной безопасности

- Азия

- Антон Иванов

- Безопасность

- Биткоин

- Великобритания

- Гэвин О’Горман

- Европа

- Европейский союз

- Европол

- Интернет

- Интернет в России

- Интернет в Украине

- Информационная безопасность

- Компьютерные вирусы

- Компьютерные технологии

- Криминал

- Лаборатория Касперского

- Михаил Лисневский

- Наука и технологии

- Орхан Мамедов

- Право

- Право в Украине

- Преступность и право

- Программное обеспечение

- Российско-украинский конфликт (2014)

- Российско-украинские отношения

- Северная Америка

- Служба безопасности Украины

- Спецслужбы

- США

- Технологии

- Тим Роулинс

- Украина

- Федеральное бюро расследований

- Финансы

- Финансы Украины

- Хакерские атаки

- Экономика

- Экономика Украины

- Южная Корея

- Опубликовано

- Антивирусы

- Россия в июле 2017 года